Cette article est la traduction de https://galeracluster.com/library/documentation/arbitrator.html

Arbitre Galera

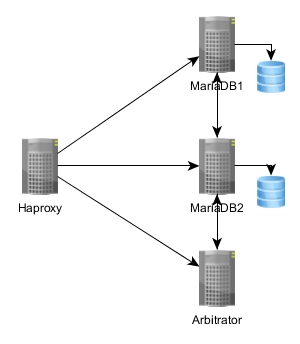

Lors du déploiement d’un cluster Galera, il est recommandé d’utiliser au moins trois instances: trois nœuds, trois centres de données, etc.

Si le coût de l’ajout de ressources (par exemple, un troisième centre de données) est trop élevé, vous pouvez utiliser Galera Arbitrator. Galera Arbitrator est membre d’un cluster qui participe au vote, mais pas à la réplication réelle.

avertissement

Bien que Galera Arbitrator ne participe pas à la réplication, il reçoit les mêmes données que tous les autres nœuds. Vous devez sécuriser sa connexion réseau.

L’arbitre Galera sert deux objectifs: lorsque vous avez un nombre pair de nœuds, il fonctionne comme un nœud impair, pour éviter les situations de split-brain. Il peut également demander un instantané cohérent de l’état de l’application, ce qui est utile pour effectuer des sauvegardes.

Un split-brain se produit lorsque deux parties d’un cluster d’ordinateurs sont déconnectées, chaque partie croyant que l’autre ne fonctionne plus. Le terme est une analogie médicale du syndrome split-brain.

Les clusters à haute disponibilité utilisent le réseau afin de surveiller l’état des nœuds le composant. Une des fonctionnalités les plus critiques qu’un logiciel de clustering doit pouvoir gérer est le split-brain. En effet, si le lien réseau entre les nœuds vient à tomber, mais que ces nœuds sont toujours en fonctionnement, ceux-ci vont croire que les autres nœuds ne fonctionnent plus et vont essayer de démarrer des services qui en réalité tournent toujours. Ceci peut occasionner des duplications de services, voire de la corruption de données dans certains cas. Les données peuvent ainsi se trouver dans un état incohérent.

Pour prévenir ce phénomène, les machines doivent utiliser des liens redondants, être équipées d’un mode gérant le split-brain et pouvoir se mettre en état d’auto-fencing – c’est-à-dire de pouvoir s’isoler par elle-même de la grappe – lorsque des nœuds semblent hors-ligne.

Arbitre Galera

Si un centre de données échoue ou perd sa connexion WAN , le nœud qui voit l’arbitre – et par extension voit les clients – continue de fonctionner.

Remarque

Même si Galera Arbitrator ne stocke pas de données, il doit voir tout le trafic de réplication. Le fait de placer Galera Arbitrator dans un emplacement avec une mauvaise connectivité réseau au reste du cluster peut entraîner de mauvaises performances du cluster.

En cas de défaillance de Galera Arbitrator, cela n’affectera pas le fonctionnement du cluster. Vous pouvez attacher une nouvelle instance au cluster à tout moment et plusieurs instances peuvent être exécutées dans le cluster.